사람이 많지 않아서 느긋하게 볼 수 있었다.

'그림 같은 컬러 사진'으로 유명한 것으로 알고 있는데

크롭한 필름 사진과 그 필름에서 느껴지는 질감이, 원근감이 사라진 평면적이고 기하학적인 이미지가 인상 깊었다.

"프레센쟈 아센쟈"

'ETC > Daily Life' 카테고리의 다른 글

| [카시코이] 빛이 예쁜 화과자 카페 (0) | 2022.12.19 |

|---|---|

| RICOH GR3 (1) | 2022.12.19 |

| [한탄] tibero (0) | 2020.06.14 |

사람이 많지 않아서 느긋하게 볼 수 있었다.

'그림 같은 컬러 사진'으로 유명한 것으로 알고 있는데

크롭한 필름 사진과 그 필름에서 느껴지는 질감이, 원근감이 사라진 평면적이고 기하학적인 이미지가 인상 깊었다.

"프레센쟈 아센쟈"

| [카시코이] 빛이 예쁜 화과자 카페 (0) | 2022.12.19 |

|---|---|

| RICOH GR3 (1) | 2022.12.19 |

| [한탄] tibero (0) | 2020.06.14 |

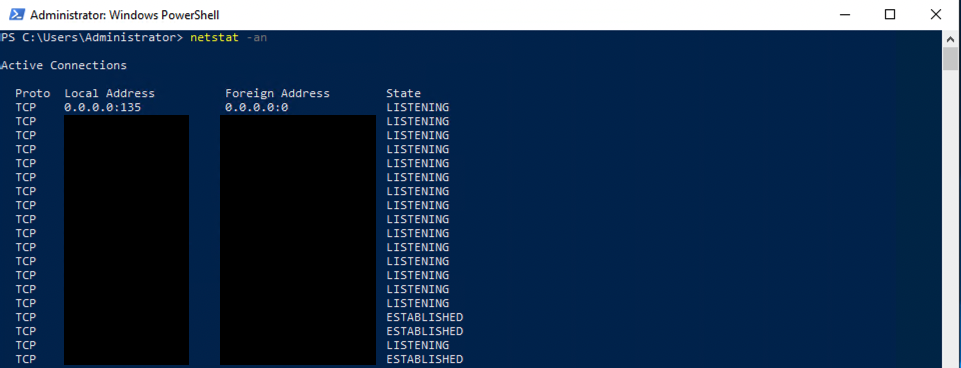

netstat -anLocal Addrress 는 현재 내 PC의 IP와 Port, Foreing Address는 외부 사이트의 IP와 Port 다

아이피 다음에 있는 : 으로 아이피주소와 포트번호가 구분이 된다

netstat -an | findstr ":80"Linux의 grep 명령어는 windows에서는 findstr로 볼 수 있다.

더 이상 윈도우를 서버로 쓰는 일은 없었으면 좋겠다

| [Windows 10] 윈도우 심볼릭 링크 생성 (0) | 2022.03.29 |

|---|---|

| 윈도우10 재설치 없이 UEFI 모드로 변환하기 (0) | 2020.08.01 |

| [WIndows]자바 설치 & 환경변수 설정 (0) | 2020.01.26 |

경의선 숲길의 가좌역 끝 지점에 가깝다

아기자기한 분위기에 들어오는 빛이 예쁘다

말차 라떼와 콜드 브류 그리고 그날 있던 화과자를 종류별로 하나씩 다 시켰다.

화과자는 색이 예쁘고 달달했다. 다 같은 맛일 줄 알았는데 종류별로 조금씩 다른 맛.

선물용으로 괜찮을 것 같지만 저렴한 편은 아니다.

| [프랑코 폰타나] (0) | 2023.02.26 |

|---|---|

| RICOH GR3 (1) | 2022.12.19 |

| [한탄] tibero (0) | 2020.06.14 |

연말 여행 사진 촬영 겸 취미생활을 위해 중고로 구매한 리코 RG 3

장점은 내장 필터 기능을 사용하면 보정 없이도 꽤나 괜찮은 질감의 사진을 찍을 수 있고 부피가 작아 가볍게 사용하기 좋다

필름 사진 느낌 나는 색감은 좋은데, 그 색감을 살려 찍는 게 쉽지 않다. 아마도 내가 노출의 3요소를 컨트롤하지 못해서 인 듯?

사실 생각 없이 막 찍으면 폰카보다 못하다.

모든 사진은 보정 없이 jpeg 원본이다

| [프랑코 폰타나] (0) | 2023.02.26 |

|---|---|

| [카시코이] 빛이 예쁜 화과자 카페 (0) | 2022.12.19 |

| [한탄] tibero (0) | 2020.06.14 |

const formToJSON = (elements) => [].reduce.call(elements, (data, element) => {

data[element.name] = element.value;

return data;

},

{}

);

let form = formToJSON(document.querySelector('#event01Form'))

console.log(form, '\n', JSON.stringify(form));| [JS] 페이지 리로드 (0) | 2021.06.07 |

|---|---|

| [JavaScript] url을 a 태그로 변환하기 (0) | 2021.01.06 |

| windows 10 NVM 과 nodejs 설치하기 (0) | 2020.12.09 |

| [JS] 날짜 비교 (0) | 2020.11.11 |

| [Modern JS] 동기 처리를 위한 Async Await (0) | 2020.06.14 |

| data | S | T | R | I | N | G |

| index | 0 | 1 | 2 | 3 | 4 | 5 |

| [DS] Stack 스택 (2) | 2023.03.26 |

|---|

| 제목 | 완독 여부 | 언제? | 비고 |

| 객체지향의 사실과 오해 | O | 2022.08 | |

| 토비의 스프링 | V (vol. 1 : O, vol. 2 : X) |

2023.01 | |

| 읽기 좋은 코드가 좋은 코드다 | O | 2023.02 | |

| 클린코드 | O | 2023.03 | |

| 채수원씨의 TDD 실천법과 도구 | O | 2023.04 | TDD에 바로 들어가기 어렵다면 이 책부터 |

| 이펙티브 자바 3판 | O | 2023.06 | |

| 클린 아키텍쳐 | 저연차에는 아직 비추 | ||

| 클린 에자일 | |||

| You don't know JS | 예전 책이라 차라리 TS 책을 찾아보는게 나을 수 있음 | ||

| 소프트웨어 장인 | |||

| 리팩토링 2판 | 읽는 중 | 2023.07 | |

| 실용주의 프로그래머 | |||

| In Action 시리즈 | - Junit - Java |

||

| Head First Design Pattern | O but 실습 X | 2023.05 | |

| 오브젝트 | |||

| 데이터 중심 어플리케이션 설계 | |||

| 그 외 실용 책 |

| [독후감] 테스트 주도 개발 실천법과 도구 (0) | 2023.04.13 |

|---|---|

| [독후감] 클린 코드 (1) | 2023.03.25 |

| [독후감] 읽기 좋은 코드가 좋은 코드다 (0) | 2023.03.06 |

| [독후감] 토비의 스프링 3.1 Vol.1 (0) | 2023.03.06 |

| [독후감] 객체지향의 사실과 오해 (AKA 토끼책) (0) | 2022.07.12 |

토끼책에서 객체지향에 대해 가장 중요하게 여기는 개념은 오브젝트 사이의 메세지가 핵임이며 모든건 메세지 위주로 돌아가야한다는 점이다. 메세지가 곧 역할을 만들고 책임을 만들며 협력의 접점을 만들기 때문이다.

각 오브젝트는 결국 자기만의 역할, 책임을 분명하게 가지게끔 만들어야 하며, 협력을 하려 할때 오브젝트 A는 오브젝트 B의 역할, 책임 내부를 들여다보는(OOP의 패러다임을 깨버리는)순간 의존성이 강하게 걸리며 OOP의 사상과 멀어지게 된다. 오로지 내 입장에서 '무언가'를 하려한다는 메세지를 전파하는 것, 그 자체로 끝나야하며, 그게 좋은 구조의 OOP이고, 디커플링 된다.

현재 재직중인 회사의 개발 소스들은 역할과 책임, 협력 없이 한 프로세스에서 모든 역할을 하며 그러다 보니 파편화된 소스가 너무나도 많다. 그리고 그런 파편화로 인해 유지보수성에 어려움을 겪고, 많은 버그에 개발팀은 물론 운영 MD팀, CS팀, 배송팀까지 업무에 어려움을 겪고 있다. 이런 문제로 업무의 효율과 공수에 비효율이 생기고, 사용자들은 좋지 않은 사용 경험을 넘어 불쾌감을 느끼는 일도 허다하다.

소스 수정이 있을 때마다 개선을 한다고 해보지만 2014년부터 유지되오던 시스템의 방대함과 기한이라는 두개의 큰 벽앞에서 쉽지 않다. 그렇지만 당장의 시간 비용이 더 들어서 추후 비용을 덜 들일 수 있다면 어떤게 더 이득인지 생각해 볼 필요가 있다고 생각한다.

이 책을 읽고 역할, 책임, 협력을 나눠 잘 짜여진 구조의 시스템에 대한 목마름이 생겼다. OOP의 철학이 잘 녹아든 소스 위에서 일 하고싶다.

| [독후감] 테스트 주도 개발 실천법과 도구 (0) | 2023.04.13 |

|---|---|

| [독후감] 클린 코드 (1) | 2023.03.25 |

| [독후감] 읽기 좋은 코드가 좋은 코드다 (0) | 2023.03.06 |

| [독후감] 토비의 스프링 3.1 Vol.1 (0) | 2023.03.06 |

| 필독도서 (0) | 2022.07.13 |

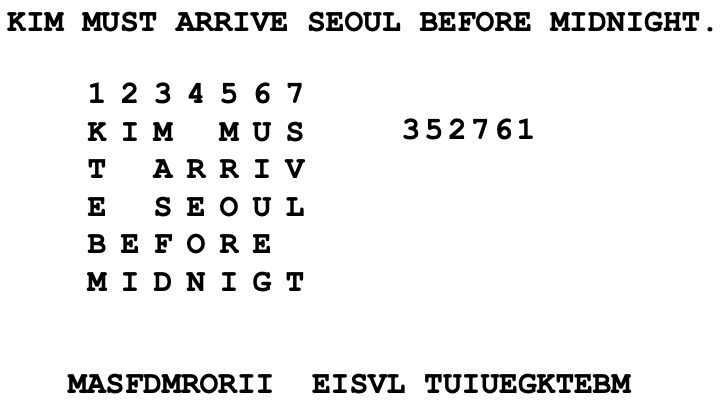

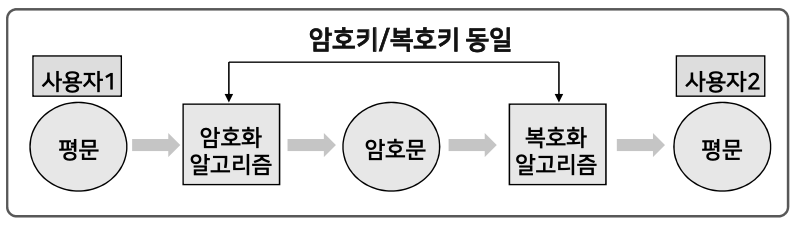

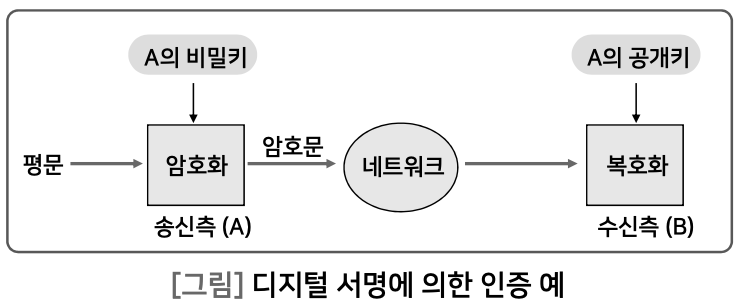

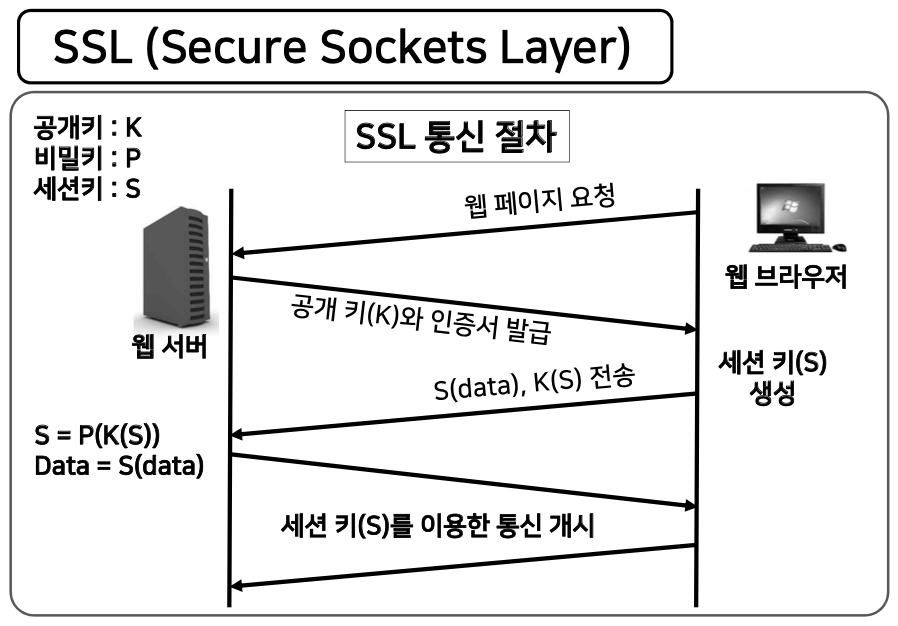

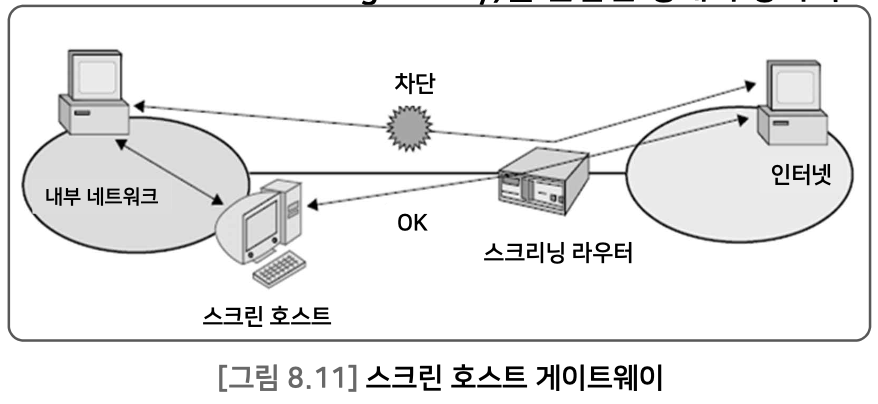

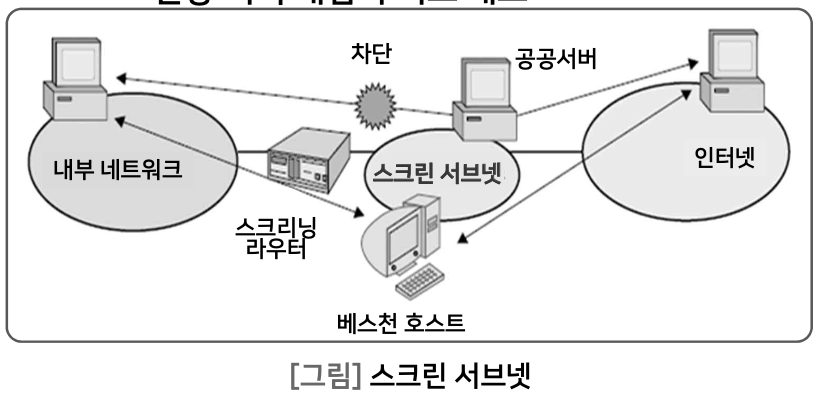

네트워크 보안을 강화시키는 방법으로 암호 기법, 디지털 서명, 웹 보안 프로토콜, 방화벽, 프록시 서버 등을 알아봄

네트워크와 네트워크 사이에서 패킷을 검사하여 조건에 맞는 패킷만을 통과시키는 (packet filtering) S/W, H/W를 총칭

| 네트워크 보안 - I (0) | 2022.06.12 |

|---|---|

| LAN; 근거리 통신망 - II (0) | 2022.06.12 |

| LAN; 근거리 통신망 - I (0) | 2022.06.12 |

| TCP/IP - III (0) | 2022.06.12 |

| TCP/IP - II (0) | 2022.06.12 |

인터넷의 보편화로 언제 어디에서든 자신이 필요로 하는 정보를 검색, 접근 활용이 쉬워지면서

도용, 위/변조, 불순한 침입 등과 같은 역기능 문제가 대두됨.

정보통신망에서 보안의 필요성과 네트워크 보안의 요구 사항과 네트워크 보안을 위협하는 제 3자, 통신 담당자, 악성 프로그램, 기타 위협 요소 등을 알아 봄

유형 분류

출처 : 방송통신대 강의 자료실 정보통신망 강의록

| 네트워크 보안 - II (0) | 2022.06.12 |

|---|---|

| LAN; 근거리 통신망 - II (0) | 2022.06.12 |

| LAN; 근거리 통신망 - I (0) | 2022.06.12 |

| TCP/IP - III (0) | 2022.06.12 |

| TCP/IP - II (0) | 2022.06.12 |